Por favor, ingresa tus credenciales para acceder a tu cuenta.

Introduce tu código de autenticación

Revisa tu aplicación de autenticación para ver tu código.

Cada día hay nuevos ataques informáticos. Páginas hackeadas, datos robados, caídas de servicio... La seguridad digital ya no es algo opcional. Es una necesidad y para poner a prueba las protecciones de tu sistema o tu web, existe el pentesting.

También llamado "prueba de penetración", es una forma de comprobar si tu sistema se puede romper antes de que lo rompa un atacante de verdad.

Piensa en una alarma de casa. No sabrás si funciona hasta que alguien intente entrar. Con el pentesting, simulas ese intento. Pero con expertos de tu parte, no en tu contra.

Este artículo no es un tutorial técnico. Es una guía clara para entender qué es el pentesting, qué tipos hay, cómo se hace, quién lo realiza y cómo puedes aprenderlo si te interesa.

Porque si tienes una web, una app o una red, más vale prevenir que reparar.

Qué es el Pentesting y por qué es importante para proteger tu web

TABLA DE CONTENIDOS- Qué es el Pentesting

- Tipos de Pentesting

- Fases de un Pentesting profesional

- Pentesting vs Análisis de Vulnerabilidades

- Herramientas más usadas en Pentesting

- Quién realiza estas pruebas y qué perfil tiene un pentester

- Cómo empezar en el mundo del Pentesting

- Conclusión

Qué es el Pentesting

El pentesting o prueba de penetración, es una forma controlada de poner a prueba la seguridad de un sistema. La idea es clara: simular un ataque real para detectar errores antes de que lo haga un ciberdelincuente.

En lugar de esperar a que algo falle, un experto en ciberseguridad se adelanta. Actúa como si fuera un atacante, pero con permiso. Intenta acceder a una web, una app o una red usando técnicas reales. El objetivo no es causar daño, sino encontrar puntos débiles que puedan solucionarse a tiempo.

No se trata de usar cualquier método sin control. Todo se hace con autorización y dentro de unos límites bien definidos. Por eso es una de las técnicas más valoradas dentro de la ciberseguridad moderna.

En qué consiste una prueba de penetración

Una prueba de este tipo no es solo “intentar entrar”. Es un proceso estructurado que analiza los sistemas desde el punto de vista de un atacante. Puede incluir escaneos, intentos de explotación, acceso a bases de datos, simulación de fraudes o incluso engañar a personas que trabajan en la empresa.

Al final, se entrega un informe con todo lo que se ha descubierto: los fallos detectados, cómo se podrían aprovechar y qué medidas se recomiendan para arreglarlos.

Beneficios del pentesting para tu web

Estos son algunos de los motivos por los que el pentesting es cada vez más común, incluso en proyectos pequeños:

- Detectar fallos antes que los atacantes.

- Cumplir normativas legales o de tu sector (como RGPD o PCI-DSS).

- Proteger los datos de tus usuarios, clientes o empleados.

Además, muchas empresas descubren que no es tan caro como parece. Y que puede ahorrar muchos problemas a futuro.

¿Se necesita permiso para hacer un pentesting?

Sí. Siempre. El pentesting debe estar autorizado por el propietario del sistema. Si no, se considera ilegal, incluso si no hay mala intención. Por eso los pentesters trabajan con contratos, acuerdos de confidencialidad y un alcance bien definido.

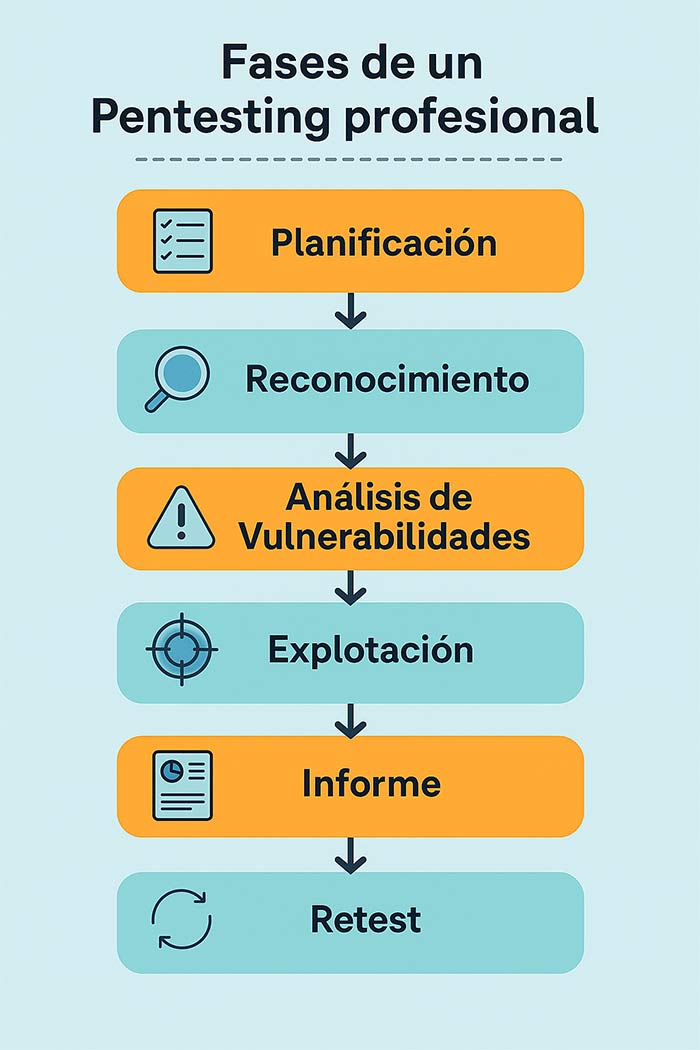

🔒 Fases del Pentesting Profesional

📋Planificación y Alcance

Definición de objetivos, sistemas a revisar y reglas del juego. Todo debe estar autorizado y bien documentado.

🔍Reconocimiento

Recopilación de información pública sobre el objetivo. OSINT, escaneos y análisis de la superficie de ataque.

🔎Análisis de Vulnerabilidades

Identificación de fallos de seguridad en los sistemas objetivo. Búsqueda de vulnerabilidades conocidas y configuraciones inseguras.

⚡Explotación

Aprovechamiento de las vulnerabilidades encontradas para demostrar el impacto real. Acceso controlado al sistema.

📊Documentación

Elaboración de informes detallados con vulnerabilidades encontradas, evidencias y recomendaciones de seguridad.

🔄Retesting

Verificación de que las vulnerabilidades han sido corregidas correctamente. Validación de las medidas implementadas.

Tipos de Pentesting

No todos los pentesters trabajan igual. Dependiendo del objetivo o del tipo de información que tengan antes de empezar, el enfoque puede cambiar mucho. Por eso, existen distintas formas de clasificar un pentesting.

Según la información disponible

Uno de los factores más importantes es lo que el pentester sabe del sistema antes de empezar. Aquí usamos una comparación clásica: el ladrón y la casa.

- Caja Negra (Black Box) Es como si un ladrón intentara entrar en una casa sin saber nada de ella. No conoce las puertas, ni las ventanas, ni si hay alarma. El pentester actúa desde fuera, sin información previa. Este tipo de prueba simula un ataque real desde el exterior, como lo haría un atacante desconocido.

- Caja Gris (Grey Box) Aquí el pentester tiene información parcial. Sería como un visitante que ha estado en la casa una vez y recuerda algunas cosas. Tal vez tiene un usuario de prueba, o conoce parte de la infraestructura. Es útil para simular lo que podría hacer alguien con acceso limitado, como un antiguo empleado o un proveedor.

- Caja Blanca (White Box) En este caso, el pentester lo sabe todo: tiene planos de la casa, conoce las cerraduras y hasta tiene las llaves. Se le da acceso completo al sistema, incluyendo el código fuente o credenciales. Este tipo de prueba es la más profunda, y permite detectar errores internos que serían invisibles desde fuera.

| Tipo | Nivel de información | Analogía | Objetivo principal |

|---|---|---|---|

| Caja Negra | No se tiene información previa | Un ladrón que no conoce la casa | Simular un ataque externo real |

| Caja Gris | Se tiene información parcial | Alguien que ha estado en la casa y recuerda detalles | Probar accesos limitados o internos |

| Caja Blanca | Se tiene acceso completo | Un técnico con los planos y llaves de la casa | Analizar a fondo la seguridad interna |

Según el entorno que se pone a prueba

Además del nivel de información, el pentesting también se clasifica según el tipo de sistema que se analiza. Cada entorno tiene sus propios riesgos y puntos débiles.

- Aplicaciones web Aquí se prueba la seguridad de sitios web o servicios online. Se buscan errores típicos como inyecciones SQL, XSS o fallos de autenticación.

- Redes internas o externas El objetivo es encontrar fallos en la configuración de la red, dispositivos expuestos o servicios que puedan ser vulnerables. Puede hacerse desde fuera (como un atacante externo) o desde dentro (como alguien con acceso a la red local).

- Aplicaciones móviles Se analizan apps de Android o iOS, revisando cómo gestionan los datos, qué permisos tienen y si pueden ser manipuladas.

- Ingeniería social Aquí no se ataca la tecnología, sino a las personas. El pentester intenta engañar a empleados para que revelen información o realicen acciones peligrosas. Por ejemplo, con correos falsos (phishing) o llamadas simuladas.

- IoT (Internet de las Cosas) Muchos dispositivos como cámaras, sensores o cerraduras inteligentes están conectados a internet. Este tipo de pentesting revisa su seguridad, que suele ser muy débil si no se configura bien.

- Cloud (sistemas en la nube) Cada vez más empresas usan servicios como AWS, Azure o Google Cloud. Se analizan configuraciones incorrectas, accesos inseguros o errores en permisos.

- Seguridad física Aunque se hace menos, también es posible evaluar el acceso físico a una oficina, una sala de servidores o cualquier lugar donde se guarde tecnología crítica.

Fases de un Pentesting profesional

Imagina que contratas a un cerrajero para revisar la seguridad de tu casa. No empezaría a golpear puertas sin más. Primero hablaría contigo, observaría desde fuera, probaría cerraduras y luego te diría qué mejorar. El pentesting sigue una lógica parecida. Es un trabajo profesional, ordenado y con método.

Estas son las fases que se suelen seguir en una prueba de penetración real.

Planificación y alcance

Todo empieza hablando con el cliente. ¿Qué sistemas se van a revisar? ¿Qué zonas quedan fuera? ¿Cuándo se hará la prueba y con qué límites?

Se define todo con claridad: los objetivos, las herramientas y las reglas del juego. Así se evitan malentendidos y se garantiza que el test sea seguro.

Es como si el cerrajero te preguntara qué puertas quieres que revise y si puede probar también las ventanas.

Recopilación de información (reconocimiento)

Antes de intentar entrar, el pentester observa. Recoge toda la información pública que pueda sobre el sistema. Aquí se analizan:

- Direcciones de los equipos en internet (lo que se llama IPs)

- Nombres de las páginas web (dominios)

- Servicios abiertos (como puertas o ventanas digitales que podrían estar abiertas)

- Tecnologías usadas

- Datos en buscadores, redes sociales o incluso en noticias pasadas

A esto se le llama OSINT (búsqueda en fuentes abiertas). Es como mirar Google, LinkedIn o Twitter para encontrar pistas útiles. También se hacen escaneos que van probando todas las puertas y ventanas digitales, a ver cuáles responden.

Análisis de vulnerabilidades

Con la información recogida, se buscan fallos. Algunos ya son conocidos en el mundo de la ciberseguridad.

Aquí es donde se detectan cosas como:

- Versiones antiguas de programas, que son como candados viejos y fáciles de abrir

- Configuraciones inseguras, como dejar la llave debajo del felpudo

- Errores de programación, que serían pequeños fallos en cómo se construyó una web o aplicación

El objetivo es localizar puntos débiles reales, no solo suposiciones.

Explotación y post-explotación

Ahora llega el momento de comprobar si esos fallos permiten entrar.

El pentester intenta acceder al sistema usando lo que ha descubierto. Si consigue entrar, analiza hasta dónde puede llegar. Por ejemplo, podría:

- Leer archivos sensibles

- Tomar el control de parte del sistema

- Buscar datos personales o contraseñas

A veces consigue entrar por una zona limitada (como la ventana de la cocina) y después busca la forma de obtener más acceso, como si encontrara las llaves del resto de la casa. A esto se le llama escalar permisos.

No se trata de hacer daño. Se trata de demostrar qué pasaría si un atacante real encontrara esos fallos.

Informes y recomendaciones

Una vez terminada la prueba, se documenta todo en un informe. Se detallan:

- Qué vulnerabilidades se han encontrado

- Cómo se explotaron

- Qué impacto tendrían en caso de ataque

- Qué soluciones se recomiendan

Normalmente se entregan dos versiones: una técnica, para los responsables de seguridad, y otra más resumida, pensada para directivos.

Retesting y seguimiento

Después de aplicar los cambios, se puede hacer una nueva revisión. Así se comprueba si los fallos han sido corregidos correctamente.

No siempre se hace esta fase, pero es muy recomendable. Asegura que el esfuerzo ha dado resultado.

Pentesting vs Análisis de Vulnerabilidades

A veces se confunden, pero no son lo mismo. El análisis de vulnerabilidades y el pentesting no cumplen la misma función, aunque pueden formar parte del mismo proceso.

Diferencias clave

Un análisis de vulnerabilidades es como pasar un escáner por tu sistema. Usa herramientas automáticas para detectar fallos conocidos. Es rápido, barato y muy útil para encontrar errores básicos que pueden pasar desapercibidos.Por ejemplo, te dice si estás usando una versión antigua de WordPress, si tienes un plugin desactualizado o si hay servicios abiertos sin protección.

En cambio, el pentesting va más allá. No solo detecta los fallos, sino que intenta aprovecharlos. Es como si alguien no solo ve que hay una ventana abierta, sino que entra, prueba si puede llegar al salón, y te cuenta lo que ha encontrado.

Otra diferencia es que el análisis de vulnerabilidades suele ser automático y superficial, mientras que el pentesting requiere trabajo manual, experiencia y creatividad.

Cuándo hacer uno u otro

Ambos son importantes, pero sirven para cosas distintas:

- El análisis de vulnerabilidades es útil para revisar tu sistema de forma periódica, encontrar errores comunes y tener un control general.

- El pentesting es ideal cuando quieres saber de verdad qué impacto real tendrían esos fallos. Te da una visión más profunda y completa.

Muchas empresas hacen primero un análisis automático y, si encuentran cosas preocupantes, encargan un pentesting para ver si esos fallos se pueden explotar.

También puede hacerse un pentesting sin análisis previo, si el objetivo es probar la seguridad de un entorno concreto, como una web recién lanzada o un nuevo sistema en producción.

Herramientas más usadas en Pentesting

Una parte importante del pentesting es saber elegir bien las herramientas. Existen muchas, y no todas sirven para lo mismo. Algunas se usan para escanear redes, otras para encontrar vulnerabilidades o simular ataques.

Aquí te mostramos algunas de las más conocidas. Muchas de ellas son gratuitas y están disponibles en sistemas especializados como Kali Linux o Parrot OS.

Sistemas operativos para pentesters

- Kali Linux

Es el sistema más usado en pentesting. Viene con cientos de herramientas ya instaladas. Perfecto para empezar a practicar. - Parrot Security OS

Muy similar a Kali, pero enfocado también en análisis forense y protección de la privacidad.

Ambos se pueden instalar en una máquina virtual o en un servidor propio. Si quieres montar tu entorno de pruebas, puedes hacerlo con un hosting barato, como los que ofrece Loading, así tendrás un entorno en el mundo real.

Herramientas más comunes

- Nmap

Escanea redes y detecta qué dispositivos están conectados, qué puertos tienen abiertos y qué servicios están activos. - Burp Suite

Muy utilizada en pruebas de seguridad web. Permite interceptar y modificar las peticiones entre el navegador y el servidor. - Metasploit

Un framework que permite usar y probar exploits conocidos. Es muy potente y versátil. - Wireshark

Analiza el tráfico de red en tiempo real. Sirve para ver qué datos viajan entre dispositivos. - SQLmap

Automatiza ataques de inyección SQL. Muy útil para probar si una web expone su base de datos. - John the Ripper

Herramienta para descifrar contraseñas mediante fuerza bruta. Se usa para comprobar si las claves son seguras. - OWASP ZAP

Escáner de seguridad para aplicaciones web. Es gratuito y muy fácil de usar para principiantes. - Nessus

Escáner comercial que detecta miles de vulnerabilidades conocidas. Tiene versión gratuita limitada.

| Recurso | Tipo | Ideal para... |

|---|---|---|

| TryHackMe | Laboratorio online | Empezar desde cero con guías paso a paso |

| Hack The Box | Plataforma avanzada | Practicar retos técnicos más complejos |

| OWASP Juice Shop | Aplicación vulnerable | Aprender ataques web en un entorno seguro |

| PentesterLab | Formación online | Estudiar casos reales con guías prácticas |

¿Por dónde empezar?

Si nunca has usado estas herramientas, lo ideal es empezar con entornos de práctica seguros. Hay laboratorios online, máquinas virtuales o incluso servicios que simulan webs vulnerables para que puedas probar sin riesgo.

También puedes montar tu propio laboratorio con un hosting privado o una máquina local. Lo importante es practicar en un entorno que sea legal y controlado.

Quién realiza estas pruebas y qué perfil tiene un pentester

Las pruebas de pentesting no las puede hacer cualquiera. Se necesita formación, experiencia y una forma muy particular de pensar. Quien se dedica a esto se llama pentester, aunque también se les conoce como hackers éticos.

Un pentester es como un detective privado especializado en seguridad digital. Pero en vez de investigar personas, busca agujeros invisibles en redes, webs y sistemas. Lo hace con permiso, de forma controlada y con un objetivo claro: ayudar a proteger, no atacar.

Conocimientos técnicos básicos

Para ser pentester hay que tener una base sólida en temas como:

- Redes y protocolos de internet

- Sistemas operativos (Linux, Windows)

- Programación básica o scripting (Python, Bash...)

- Gestión de servidores y servicios web

No hace falta ser un genio. Pero sí es clave tener curiosidad, paciencia y muchas ganas de entender cómo funcionan las cosas por dentro.

Habilidades blandas necesarias

Un buen pentester no solo sabe encontrar fallos. También debe saber explicarlos. Eso implica:

- Escribir informes claros

- Hablar con clientes o equipos no técnicos

- Proponer soluciones realistas

- Respetar los límites del trabajo y ser muy profesional

En muchos casos, el éxito de un pentesting depende más de la comunicación que de la parte técnica.

Red Team, Blue Team y Purple Team

En ciberseguridad, a menudo se trabaja en equipos que simulan distintos roles. Esto ayuda a entrenar mejor a las empresas frente a ataques reales.

- El Red Team es el equipo atacante. Su objetivo es entrar, moverse por el sistema sin ser detectado y demostrar qué tan lejos puede llegar. Se parece al trabajo del pentester, pero durante más tiempo y sin avisar.

- El Blue Team es el equipo defensor. Vigila los sistemas, analiza alertas y responde si detecta un ataque.

- El Purple Team es la colaboración entre ambos. El Red Team ataca y el Blue Team defiende, pero lo hacen juntos para mejorar la seguridad general del sistema.

Podríamos decir que el pentester es como un detective contratado para probar las cerraduras, mientras que el Red Team hace un ensayo general con todo el equipo de seguridad. Son niveles distintos de la misma idea: poner a prueba tus defensas antes de que lo haga alguien con malas intenciones.

Cómo empezar en el mundo del Pentesting

Si te interesa este tema y no sabes por dónde empezar, estás en buen momento. Cada vez hay más empresas buscando profesionales en ciberseguridad. Y el pentesting es una de las ramas con mayor demanda.

Lo mejor es que no necesitas una carrera universitaria para iniciarte. Aunque tener estudios técnicos ayuda, lo más importante es aprender por tu cuenta, practicar y demostrar lo que sabes.

Formación recomendada

Hay muchas formas de formarse. Todo depende del tiempo, el dinero y el nivel que tengas.

- Cursos online y bootcamps En pocas semanas puedes aprender los conceptos clave. Los bootcamps suelen ser intensivos y están pensados para empezar desde cero. Algunos incluso te preparan para certificaciones.

- Másteres o grados especializados Si buscas algo más completo y a largo plazo, existen estudios oficiales centrados en ciberseguridad ofensiva. Son más técnicos y profundos.

- Certificaciones profesionales Existen títulos como CEH (Certified Ethical Hacker), OSCP o CompTIA Security+ que están muy bien valorados en el sector. Requieren preparación, pero te abren muchas puertas.

Laboratorios de práctica

Una de las mejores formas de aprender es practicar en entornos reales pero seguros. Hay webs y plataformas que ofrecen “máquinas vulnerables” para que pruebes tus habilidades.

Algunos ejemplos:

- TryHackMe

Ideal para principiantes. Te guía paso a paso y tiene laboratorios interactivos. - Hack The Box

Más avanzado, pero muy popular. Requiere más técnica, pero enseña mucho. - OWASP Juice Shop

Una tienda online ficticia llena de errores de seguridad, pensada para practicar ataques web.

Estos entornos funcionan como un campo de entrenamiento. Puedes fallar, probar, volver a empezar… y lo mejor: sin poner en riesgo sistemas reales.

Recursos útiles

Además de los laboratorios, hay comunidades y webs que comparten contenido gratuito de gran calidad:

- Foros y grupos en Discord o Reddit

- Canales de YouTube especializados

- Blogs técnicos con guías paso a paso

- Documentación oficial de herramientas como Nmap o Burp Suite

Cuanto más explores, más conexiones harás. Y si te animas, puedes empezar a documentar tus pruebas en un blog propio o en GitHub. A muchas empresas les interesa ver cómo piensas y cómo resuelves problemas.

Consejos si estás empezando desde cero

- No intentes aprender todo a la vez. Empieza por lo básico.

- Prueba, equivócate y repite. Aprender pentesting es como aprender a andar en bici.

- No te obsesiones con los títulos. Lo importante es saber hacer, no solo saber decir.

- Rodéate de gente con tus mismos intereses. La comunidad te ayuda a avanzar.

Conclusión

Hoy en día, tener una web o un sistema conectado a internet es como dejar la puerta abierta a desconocidos. Y no basta con pensar que "no va a pasar nada". El pentesting es la forma de comprobar si tus defensas aguantan de verdad, sin esperar a que alguien lo pruebe por ti.

Ya sea una web, una app o una red interna, hacer un pentesting te da respuestas reales. No suposiciones. Ves qué fallos hay, cómo se podrían aprovechar y qué hacer para arreglarlos.

Y si te interesa meterte en este mundo como profesional, el camino está más claro que nunca. Hay recursos, herramientas, comunidades y sitios donde practicar sin miedo a romper nada.

En resumen: el pentesting no es solo para grandes empresas ni para expertos en informática. Es para cualquiera que quiera tomarse en serio su seguridad digital. Y cuanto antes empieces, mejor preparado estarás.

Hosting

VPS

Servidor VPS administrado alojado en España. Incluye migración gratis y soporte técnico 24x7.

Dominios

Más de 550 extensiones de dominio para elegir. Compra tu dominio en pocos pasos de forma cómoda.

Servidor Cloud

Continúa con tu compra

¿Es la primera vez que compras?

Si ya eres cliente de Axarnet